Жауап:

Данные пример демонтируется на устройстве DFL-870 с международной прошивкой. При настройки устройства RU прошивкой следует учесть ограничение шифрование, из-за которого возможны проблемы с подключением удаленных клиентов.

ВНИМАНИЕ!!! На территории РФ запрещается использовать «прозрачное шифрование» с длинной ключа более 56 bit. Устанавливая международную прошивку на DFL вы берете всю ответственность на себя.

Настройка пройдет в несколько этапов:

- Создание PPTP/L2TP IP пула (адреса пула будут совпадать с LAN подсетью).

- Создание учетной записи для удаленного подключения.

- Настройка PPTP/L2TP сервера и правила аутентификации.

- Настройка политик разрешающая доступ удаленным пользователям доступ в LAN.

Создание PPTP/L2TP IP пула.

Пример для CLI.

add Address IP4Address vpn_pool Address=192.168.10.200-192.168.10.250

Пример для Web интерфейса.

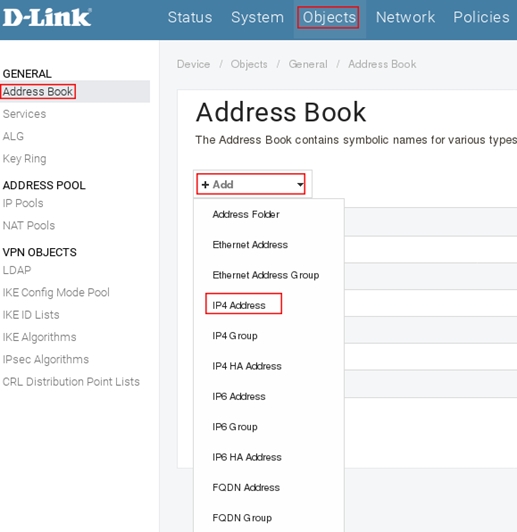

Пройдите в Web интерфейсе Object → Address book, нажмите кнопку Add и выберите IP4 Address.

Заполните поля следующим образом:

Name: vpn_pool

Address: 192.168.10.200-192.168.10.250

Нажмите кнопку Ок.

Создание учетной записи для удаленного пользователя.

Приме для CLI.

Создадим локальную базу данных пользователей.

add LocalUserDatabase remote_users

Выберем созданную БД

cc LocalUserDatabase remote_users

Создадим пользователя.

add User test Password=test

Пример для Web интерфейса.

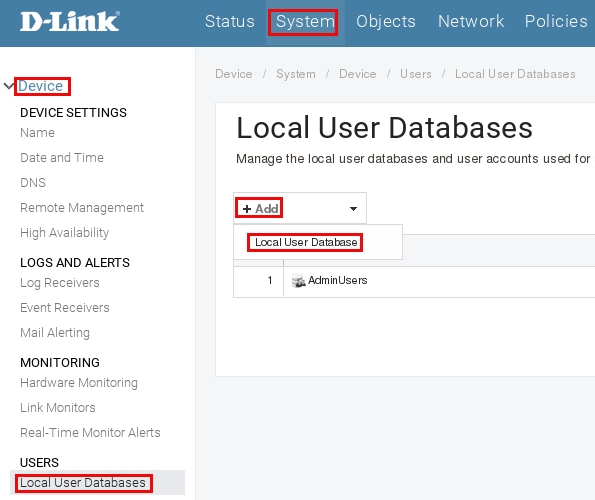

Пройдите в Web интерфейсе System → Device → Local User Databases, нажмите кнопку Add и выберите Local User Database.

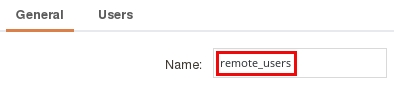

На вкладке General в поле Name укажите remote_users.

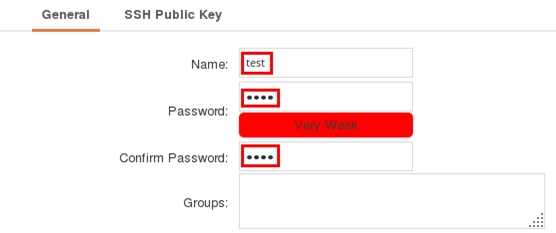

Перейдите во вкладку Users, нажмите кнопку Add и выберите User.

Заполните поля следующим образом:

Name: test (логин)

Password: test (пароль)

Confirm password: test (повторить ввод пароля)

Затем нажмите Ок, и еще раз Ок.

Настройка PPTP/L2TP сервера и правила аутентификации.

Пример для CLI.

Настроим PPTP сервер.

add Interface L2TPServer pptp_srv Interface=wan1 IPPool=vpn_pool ServerIP=InterfaceAddresses/wan1_ip IP=InterfaceAddresses/lan1_ip TunnelProtocol=PPTP

Для настройки L2TP сервера, вместо TunnelProtocol=PPTP используйте TunnelProtocol=L2TP

Пример для Web Интерфейса.

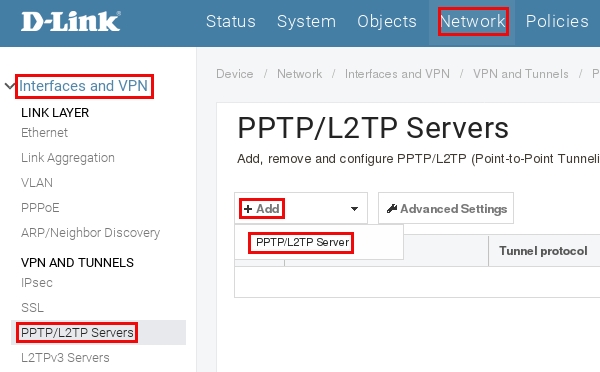

Пройдите в Web интерфейсе Network → Interfaces and VPN → PPTP/L2TP Servers, нажмите кнопку Add и выберите PPTP/L2TP Server.

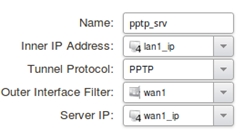

Заполните поля на вкладке General следующим образом:

Name: pptp_srv

Inner IP Address: lan1_ip (выберите из выпадающего меню)

Tunnel Protocol: PPTP (выберите из выпадающего меню, при необходимости использовать L2TP сервер, в этом поле вы можете вместо PPTP указать L2TP)

Outer Interface Filter: wan1 (выберите из выпадающего меню)

Server IP: wan1_ip (выберите из выпадающего меню)

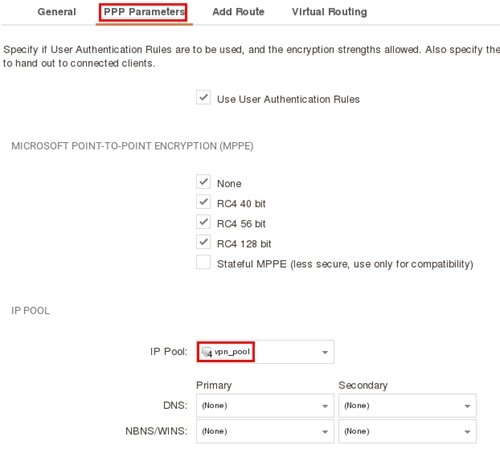

Перейдите на вкладку PPP Parameters, в поле IP Pool укажите vpn_pool

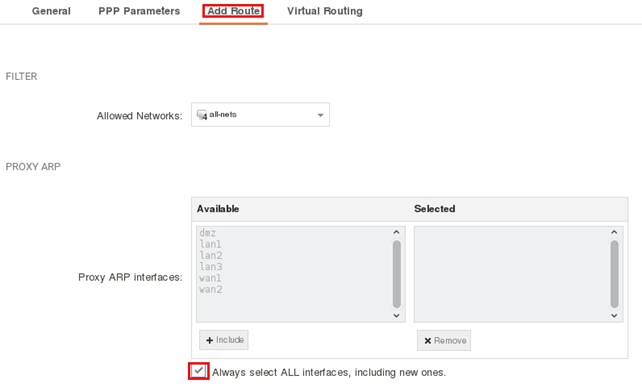

Перейдите на вкладку Add Route и включите Always select ALL interfaces, including new ones.

Нажмите на кнопку Ок.

Настройка правила аутентификации.

Пример для CLI.

add UserAuthRule Interface=wan1 Name=vpn_auth OriginatorIP=all-nets AuthSource=Local LocalUserDB=remote_users Agent=PPP TerminatorIP=InterfaceAddresses/wan1_ip

Пример для Web интерфейса.

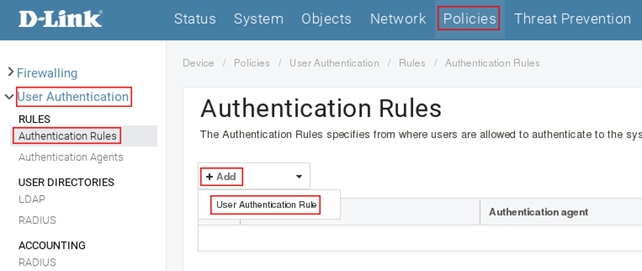

Пройдите в Web интерфейсе Policies → User Authentication → Authentication Rules, нажмите кнопку Add и выберите User Authentication Rules.

На вкладке General заполните поля так, как показано на рисунке ниже.

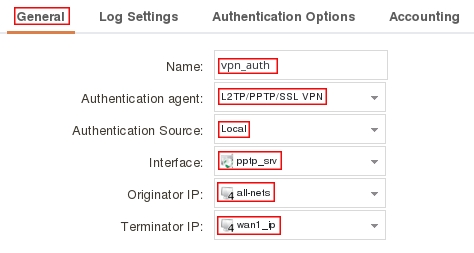

Перейдите во вкладку Authentication Options и в поле Local User BD укажите remote_users и нажмите кнопку Ок.

Создание IP политики для доступа удаленных пользователей к локальной сети.

Пример для CLI

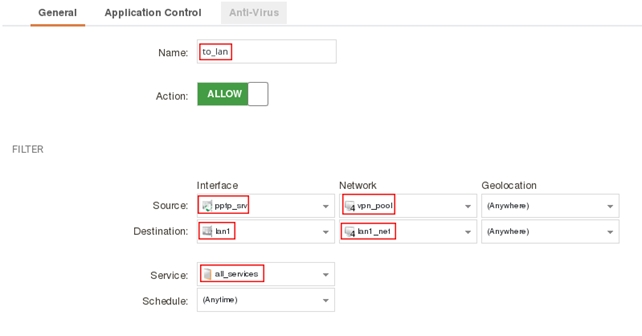

add IPPolicy Name=to_lan SourceInterface=pptp_srv SourceNetwork=vpn_pool DestinationInterface=lan1 DestinationNetwork=InterfaceAddresses/lan1_net Service=all_services Action=Allow

Пример для Web интерфейса.

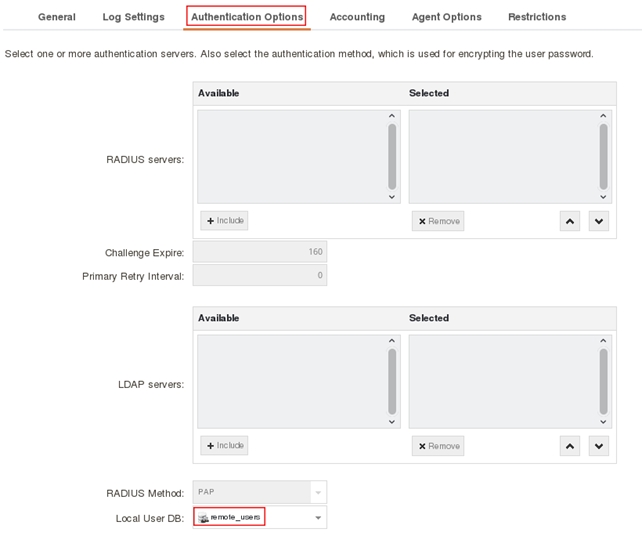

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add выберите IP Policy.

Заполните поля как показано ниже на картинке и нажмите Ок.

Если вам необходим доступ из LAN сети к PPTP пользователям, то не забудьте создать аналогичное правило, но в нем source и destination будут «наоборот»

Сохраните и активируйте настройки.