תשובה:

Содержание:

Введение

Этот пример демонстрирует настройку IPSec тоннелей между межсетевыми экранами Cisco PIX и DI-804HV.

Используемые технологии:

- Протоколы ESP

- Алгоритмы шифрования des и 3des

- Аутентификация с использованием pre-shared key

- Конфигурирование политики isakmp и crypto map

Конфигурирование

Примечание: тестирование данной схемы проводилось в условиях лаборатории. В начале работы все устройства имели конфигурацию по умолчанию. Если у Вас работающая сеть, убедитесь, что Вы представляете всю потенциальную угрозу ее работоспособности от выполнения каждой команды

В этом разделе содержится информация о том, как настроить и использовать технологии, указанные выше. Более детальную информацию обо всех параметрах настройки IPSec на маршрутизаторе DI-804HV можно получить в руководстве пользователя.

Диаграмма тестовой сети:

Файлы конфигураций:

Cisco PIX

PIX Version 6.3(4)

interface ethernet0 auto

interface ethernet1 auto

nameif ethernet0 outside security0

nameif ethernet1 inside security100

enable password xxxxxxxxxxxx encrypted

passwd xxxxxxxxxxxx encrypted

hostname FW

domain-name temp.com

fixup protocol dns maximum-length 512

fixup protocol ftp 21

fixup protocol h323 h225 1720

fixup protocol h323 ras 1718-1719

fixup protocol http 80

fixup protocol rsh 514

fixup protocol rtsp 554

fixup protocol sip 5060

fixup protocol sip udp 5060

fixup protocol skinny 2000

fixup protocol smtp 25

fixup protocol sqlnet 1521

fixup protocol tftp 69

names

!-Определяем трафик, который будет направляться в тоннель

access-list spk_acl permit icmp 192.168.0.0 255.255.255.0 192.168.100.0 25

5.255.255.0

access-list spk_acl permit ip 192.168.0.0 255.255.255.0 192.168.100.0 25

5.255.255.0

pager lines 24

logging on

logging buffered debugging

mtu outside 1500

mtu inside 1500

ip address outside 192.168.100.190 255.255.255.0

ip address inside 192.168.0.1 255.255.255.0

ip audit info action alarm

ip audit attack action alarm

no pdm history enable

arp timeout 14400

global (outside) 1 interface

access-group admin in interface outside

access-group admin_out in interface inside

route outside 0.0.0.0 0.0.0.0 192.168.100.254 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00

timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout uauth 0:05:00 absolute

aaa-server TACACS+ protocol tacacs+

aaa-server TACACS+ max-failed-attempts 3

aaa-server TACACS+ deadtime 10

aaa-server RADIUS protocol radius

aaa-server RADIUS max-failed-attempts 3

aaa-server RADIUS deadtime 10

aaa-server LOCAL protocol local

http server enable

http 192.168.0.3 255.255.255.255 inside

no snmp-server location

no snmp-server contact

snmp-server community public

no snmp-server enable traps

floodguard enable

sysopt connection permit-ipsec

!!---Задаем параметры IPSec

!!---Они включают в себя соседей по тоннелю, типы протоколов,

!!---криптографические алгоритмы и описание трафика

crypto ipsec transform-set to_spk esp-des esp-md5-hmac

crypto ipsec security-association lifetime seconds 3600 kilobytes 400000

crypto map ntmk_mec 18 ipsec-isakmp

crypto map ntmk_mec 18 match address spk_acl

crypto map ntmk_mec 18 set pfs group2

!---Прилагаем crypto map на исходящий интерфейс тоннеля

crypto map ntmk_mec 18 set peer 192.168.100.201

crypto map ntmk_mec 18 set transform-set to_spk

crypto map ntmk_mec 18 set security-association lifetime seconds 28800 kilobytes

4608000

crypto map ntmk_mec interface outside

isakmp enable outside

!-Ключи для соседа

sakmp key ******** address 192.168.100. netmask 255.255.255.255

isakmp identity address

isakmp log 20000

!--Задаем политику Internet Key Exchange (IKE) и preshared key

!--для соседа по тоннелю

!-Политика IKE для тоннеля

isakmp policy 15 authentication pre-share

isakmp policy 15 encryption 3des

isakmp policy 15 hash md5

isakmp policy 15 group 2

isakmp policy 15 lifetime 7200

telnet 192.168.0.3 255.255.255.255 inside

telnet timeout 60

ssh 192.168.0.3 255.255.255.255 inside

ssh timeout 30

console timeout 0

username admm password ddfdddddddd encrypted privilege 15

terminal width 80

Cryptochecksum:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

DI-804HV

Т.к. конфигурационный файл данного маршрутизатора имеет двоичный вид, то настройку ipsec мы наглядно продемонстрируем скриншотами:

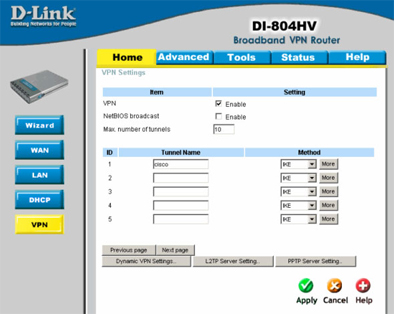

1. Переходим по адресу Home->VPN

Страница VPN Settings

Здесь нужно включить Enable the VPN, затем ввести нужное вам количество тоннелей VPN в поле Max. number of tunnels

В поле Tunnel Name задать имя тоннеля (ID номер 1), в поле Method выбрать IKE, затем нажать кнопку More

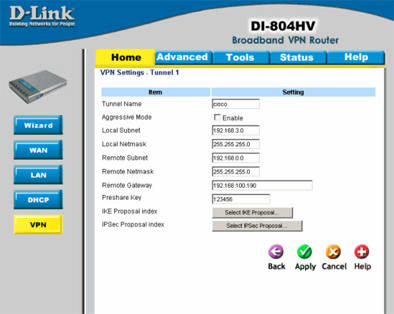

2. Страница VPN Settings - Tunnel 1

В поле Local Subnet и Local Netmask задать соответствующие параметры для LAN в которой находится DI-804HV

В поле Remote Subnet и Remote Netmask задать соответствующие параметры для удаленной подсети, находящейся за маршрутизатором Cisco.

В поле Remote Gateway ввести IP-адрес внешнего интерфейса Cisco , и в поле Preshared Key ввести ключ

Нажать на кнопку Apply

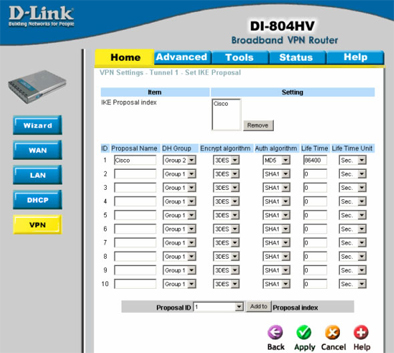

3. Нажать на кнопку Select IKE Proposal

Страница VPN Settings - Tunnel 1 - Set IKE Proposal

Ввести имя для ID номер 1 и выбрать Group 2 из выпадающего меню DH Group.

Выбрать алгоритм шифрации 3DES в поле Encryption Algorithm и алгоритм аутентификации MD5 в поле Authentication Algorithm

Ввести значение Lifetime равным, например, 86400 и выбрать Sec

Выбрать 1 из выпадающего меню Proposal ID и нажать Add To - это добавит то что мы сконфигурировали к IKE Proposal Index. Нажать Apply а затем Back. Нажать Select IPSec Proposal.

Примечание: Здесь выбор настроек определяется пользователем исходя из требований производительности или надежности. Приведенные ниже настройки даны в качестве примера. Вы также можете использовать другие комбинации - необходимое требование при этом одно: настройки должны быть идентичны на обоих устройствах, организующих IPSec тоннель!

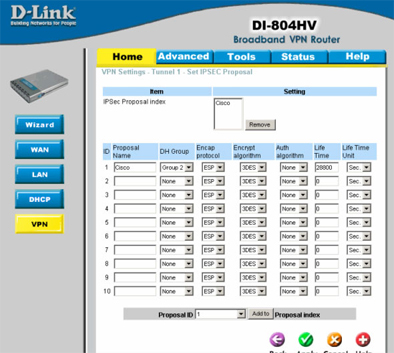

4. Страница VPN Settings - Tunnel 1 - Set IPSEC Proposal

Ввести имя для предложенного ID номер 1 и выбрать Group 2 из выпадающего меню DH Group

Выбрать ESP в Encapsulation Protocol

Выбрать 3DES в Encryption Algorithm и None в Authentication Algorithm

Ввести значение Lifetime равным 28800 и выбрать Sec.

Выбрать 1 из выпадающего меню Proposal ID и нажать Add To, это добавит то что мы сконфигурировали к IPSec Proposal Index.

Нажать Apply

Примечание: Здесь выбор настроек определяется пользователем исходя из требований производительности или надежности. Приведенные ниже настройки даны в качестве примера. Вы также можете использовать другие комбинации - необходимое требование при этом одно: настройки должны быть идентичны на обоих устройствах, организующих IPSec тоннель!

Все, на этом конфигурирование устройств закончено

Проверка

Этот раздел содержит информацию о том, как проверить, корректно ли работает Ваша сеть.

В качестве проверки можно использовать icmp запрос, посылаемый сквозь тоннель с конечного компьютера из одной подсети на конечный компьютер в другой подсети.

На маршрутизаторе DI-804HV в логе появляются подобные записи:

02.07.2003 0:00:18 Send IKE M1(INIT) : 192.168.100.201 --> 192.168.100.190

02.07.2003 0:00:19 Receive IKE M2(RESP) : 192.168.100.190 --> 192.168.100.201

02.07.2003 0:00:19 Try to match with ENC:3DES AUTH:PSK HASH:MD5 Group:Group2

02.07.2003 0:00:20 Send IKE M3(KEYINIT) : 192.168.100.201 --> 192.168.100.190

02.07.2003 0:00:21 Receive IKE M4(KEYRESP) : 192.168.100.190 --> 192.168.100.201

02.07.2003 0:00:21 Send IKE M5(IDINIT) : 192.168.100.201 --> 192.168.100.190

02.07.2003 0:00:23 Receive IKE M6(IDRESP) : 192.168.100.201 --> 192.168.100.190

02.07.2003 0:00:23 IKE Phase1 (ISAKMP SA) established : 192.168.100.190 <-> 192.168.100.201

02.07.2003 0:00:23 Send IKE Q1(QINIT) : 192.168.3.0 --> 192.168.0.0

02.07.2003 0:00:28 Receive IKE Q2(QRESP) : [192.168.0.0|192.168.100.190]-->[192.168.100.201|192.168.3.0]

02.07.2003 0:00:28 Try to match with MODE:Tunnel PROTOCAL:ESP-3DES AUTH:None HASH:Others PFS(Group):Group2

02.07.2003 0:00:28 Send IKE Q3(QHASH) : 192.168.3.0 --> 192.168.0.0

02.07.2003 0:00:28 IKE Phase2 (IPSEC SA) established : [192.168.0.0|192.168.100.190]<->[192.168.100.201|192.168.3.0]

02.07.2003 0:00:28 inbound SPI = 0x2000010, outbound SPI = 0x15bf3d88

Для проверки работоспособности используются следующие команды:

На межсетевом экране Cisco:

- sh crypto isakmp sa - показывает все IKE SA

- sh crypto ipsec sa - все IPSec SA

Поиск ошибок

Для поиска ошибок используются следующие команды межсетевого экрана Cisco:

- sh crypto ipsec transform-set - показывает все возможные transform-set (они должны совпадать на обеих сторонах тоннеля)

- sh crypto map - показывает все crypto map

Для более детального изучения причин некорректной работы могут использоваться команды debug межсетевого экрана Cisco:

- debug crypto ipsec

- debug crypto isakmp

- debug crypto engine

Для поиска ошибок со стороны DI-804HV используется System Log