Answer:

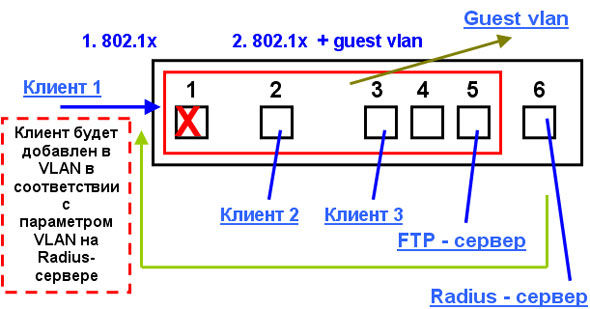

1) Что такое Guest VLAN?

3. После того как порт аутентифицирован

- Члены Guest VLAN могут иметь доступ друг к другу даже если они не прошли 802.1x аутентификацию.

- Член Guest VLAN может быть переведён в Target VLAN (VLAN назначения) в соответствии с параметрами, указанными на RADIUS сервере, после прохождения 802.1x аутентификации.

(Guest VLAN поддерживает только 802.1x на базе портов, но не базе MAC-адресов)

2) Почему 802.1x Guest VLAN?

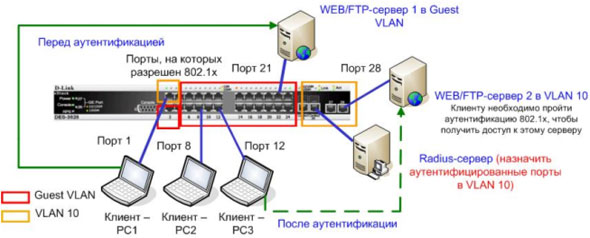

802.1x Guest VLAN может предоставлять клиентам ряд ограниченных сервисов до прохождения процесса 802.1x аутентификации. Например клиент может скачать и установить необходимое ПО 802.1x. На рисунке, до того как клиент аутентифицирован, его PC может иметь доступ к публичному Web / FTP серверу в Guest VLAN для получения необходимой информации. После того как клиент аутентифицирован в сети, клиентский порт добавляется в соответствующий VLAN и может получить доступ ко всем сервисам в этом VLAN.

3) Пример 802.1x Guest VLAN

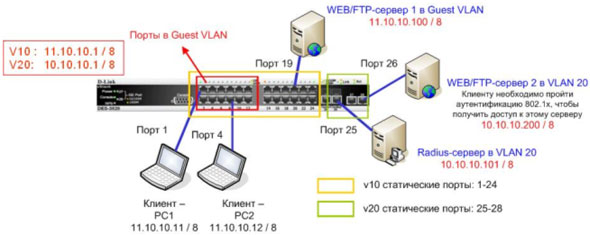

- Две VLAN: v10 и v20

- Guest VLAN VID=10

- Порты 1-12 добавлены в Guest VLAN

- Добавить порт в обе VLAN

1. Конфигурация DES3828

# Создайте VLAN v10 и v20 #

config vlan default delete 1-28

create vlan v20 tag 20

config vlan v20 add untagged 25-28

config ipif System ipaddress 10.10.10.1/8 vlan v20

create vlan v10 tag 10

config vlan v10 add untagged 1-24

create ipif p10 11.10.10.1/8 v10

# Включите 802.1x и Guest VLAN #

enable 802.1x

create 802.1x guest_vlan v10

config 802.1x guest_vlan ports 1-12 state enable

# Сделайте коммутатор посредником в процессе 802.1x #

config 802.1x capability ports 1-12 authenticator

config radius add 1 10.10.10.101 key 123456 default

2. Конфигурация PC клиента: Запустите ПО 802.1x D-Link.

3. Конфигурация RADIUS-сервера:

Создайте имя пользователя и задайте пароль. Задайте следующие атрибуты для пользователя:

Tunnel-Medium-Type (65) = 802

Tunnel-Pvt-Group-ID (81) = 20 | VID

Tunnel-Type (64) = VLAN

Перед тем, как порт 1 DES-3828 пройдёт процесс аутентификации 802.1x:

Команда: show vlan

VID : 1 VLAN Name : default

VLAN TYPE : static Advertisement : Enabled

Member ports :

Static ports :

Current Untagged ports :

Static Untagged ports :

Forbidden ports :

VID : 10 VLAN Name : v10

VLAN TYPE : static Advertisement : Disabled

Member ports : 1-24

Static ports : 1-24

Current Untagged ports : 1-24

Static Untagged ports : 1-24

Forbidden ports :

VID : 20 VLAN Name : v20

VLAN TYPE : static Advertisement : Disabled

Member ports : 25-28

Static ports : 25-28

Current Untagged ports : 25-28

Static Untagged ports : 25-28

Forbidden ports :

Команда: show 802.1x auth_state

| Port | Auth PAE State | Backend State | Port Status |

| ------ | -------------- | ------------- | ------------ |

| 1 | Connecting | Idle | Unauthorized |

| 2 | Disconnected | Idle | Unauthorized |

| 3 | Disconnected | Idle | Unauthorized |

| 4 | Connecting | Idle | Unauthorized |

| 5 | Disconnected | Idle | Unauthorized |

| 6 | Disconnected | Idle | Unauthorized |

| 7 | Disconnected | Idle | Unauthorized |

| 8 | Disconnected | Idle | Unauthorized |

| 9 | Disconnected | Idle | Unauthorized |

| 10 | Disconnected | Idle | Unauthorized |

| 11 | Disconnected | Idle | Unauthorized |

| 12 | Disconnected | Idle | Unauthorized |

| 13 | ForceAuth | Success | Authorized |

| 14 | ForceAuth | Success | Authorized |

| 15 | ForceAuth | Success | Authorized |

| 16 | ForceAuth | Success | Authorized |

| 17 | ForceAuth | Success | Authorized |

| 18 | ForceAuth | Success | Authorized |

| 19 | ForceAuth | Success | Authorized |

| 20 | ForceAuth | Success | Authorized |

На этом этапе, порты 1-24 DES3828 port 1-24 могут передавать данные друг другу, например на Web/FTP Сервер 1 на порту 19 в Guest VLAN, но не имеют доступа к FTP/Web Серверу 2 на порту 26 в VLAN20.

Команда: show vlan

VID : 1 VLAN Name : default

VLAN TYPE : static Advertisement : Enabled

Member ports :

Static ports :

Current Untagged ports :

Static Untagged ports :

Forbidden ports :

VID : 10 VLAN Name : v10

VLAN TYPE : static Advertisement : Disabled

Member ports : 2-24

Static ports : 2-24

Current Untagged ports : 2-24

Static Untagged ports : 2-24

Forbidden ports :

VID : 20 VLAN Name : v20

VLAN TYPE : static Advertisement : Disabled

Member ports : 1, 25-28 – Порт 1 прошёл аутентификацию и был добавлен в VLAN 20

Static ports : 1, 25-28

Current Untagged ports : 1, 25-28

Static Untagged ports : 1, 25-28

Forbidden ports :

Команда: show 802.1x auth_state

| Port | Auth PAE State | Backend State | Port Status |

| ------ | -------------- | ------------- | ------------ |

| 1 | Authenticated | Idle | Authorized |

| 2 | Disconnected | Idle | Unauthorized |

| 3 | Disconnected | Idle | Unauthorized |

| 4 | Connecting | Idle | Unauthorized |

| 5 | Disconnected | Idle | Unauthorized |

| 6 | Disconnected | Idle | Unauthorized |

| 7 | Disconnected | Idle | Unauthorized |

| 8 | Disconnected | Idle | Unauthorized |

| 9 | Disconnected | Idle | Unauthorized |

| 10 | Disconnected | Idle | Unauthorized |

| 11 | Disconnected | Idle | Unauthorized |

| 12 | Disconnected | Idle | Unauthorized |

| 13 | ForceAuth | Success | Authorized |

| 14 | ForceAuth | Success | Authorized |

| 15 | ForceAuth | Success | Authorized |

| 16 | ForceAuth | Success | Authorized |

| 17 | ForceAuth | Success | Authorized |

| 18 | ForceAuth | Success | Authorized |

| 19 | ForceAuth | Success | Authorized |

| 20 | ForceAuth | Success | Authorized |

PC на порту 1 имеет доступ к FTP/Web Серверу 2 в VLAN20, так как этот порт стал членом VLAN20.

Результаты тестов:

- Перед тем как PC1 пройдёт процесс 802.1x аутентификации, PC1 имеет доступ к PC2 и FTP/WEB Серверу 1, находящимся в Guest VLAN.

- После того как PC1 пройдёт процесс аутентификации, PC1 имеет доступ к FTP/WEB Серверу 2, потому что PC1 переведён в VLAN20 из Guest VLAN VID 10 Radius-сервером. (PC 1 не имеет доступа к PC2 и FTP/WEB Серверу 1).