Жауап:

Данная инструкция показывает, как можно установить для двух межсетевых экранов переключение при отказе IPSec VPN между двумя каналами WAN. Когда один из WAN каналов выйдет из строя, весь VPN трафик будет перенаправлен в реальном режиме времени на другой резервный канал. Когда этот канал вернется в рабочее состояние, these services will come back to original WAN канал.

Детали для данной инструкции:

- Для двух межсетевых экранов организованы WAN-канала для переключения при отказе. Один - основной канал (main circuit) и другой - резервный канал (backup circuit).

- Весь трафик между Межсетевым экраном А (Firewall A) и Межсетевым экраном В (Firewall B) будет передаваться в IPSec VPN-туннеле.

1.Межсетевой экран A - Настройка адресов.

Откройте Objects ->Address book -> InterfaceAddresses:

Edit the following items:

Измените значение lan_ip на 192.168.1.1

Измените значение lannet на 192.168.1.0/24

Измените значение wan1_ip на 192.168.110.1

Измените значение wan1net на 192.168.110.0/24

Измените значение wan2_ip на 192.168.120.1

Измените значение wan2net на 192.168.120.0/24

Добавьте новую папку Address Folder под именем RemoteHosts.

В новой папке, добавьте следующие новые объекты IP Address

Name: fwB-IPSec-remote-net

IP Address: 192.168.2.0/24

Name: fwB-main-remote-gw

IP Address: 192.168.110.254

Name: fwB-backup-remote-gw

IP Address: 192.168.120.254

Нажмите OK.

2.Межсетевой экран А - Pre-shared keys

Откройте Objects -> Authentication Objects -> Pre-Shared keys.

Добавьте следующие ключи Pre-Shared Key для обоих IPSec туннелей.

General (Общие настройки):

Name: fwB-main-psk

Name: fwB-backup-psk

Shared secret (Разделенный секрет, пароль):

Выберите Passphrase и введите разделенный секрет (пароль) для определенных выше ключей Pre-shared key.

Нажмите Ok.

3.Межсетевой экран A - Главный IPsec-интерфейс

Создайте основной туннель Main IPSec Tunnel:

Откройте Interfaces -> IPsec.

Добавьте новый туннель IPsec Tunnel для Main WAN link (основного канала WAN).

Во вкладке General (Общие настройки):

General (Общие настройки):

Name: Main-IPSec-tunnel

Local Network: lannet

Remote Network: fwB-IPSec-remote-net

Remote Endpoint: fwB-main-remote-gw

Encapsulation Mode: Tunnel

Algorithms (Алгоритмы):

IKE Algorithms: High

IKE Life Time: 28800

IPsec Algorithms: High

IPsec Life Time: 3600

IPsec Life Time: 0

Authentication (Аутентификация):

![]()

Выберите Pre-Shared Key и fwB-psk.

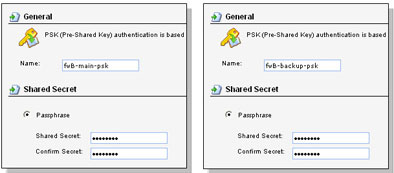

Keep-alive (Элемент поддержки установленного соединения):

Выберите Auto.

Advanced:

Убедитесь, что опция "Add route for remote network" не отмечена, так как на данном маршруте нет функции мониторинга.

Нажмите Ok.

4.Межсетевой экран A - Сочетание IPSec и Lan интерфейсов

Откройте Interfaces -> Interface Groups.

Добавьте новую группу InterfaceGroup :

Name: IPSec-Lan-Group

Выберите интерфейсы:

Backup-IPSec-tunnel

Main-IPSec-tunnel

Lan

Нажмите Ok.

5. Межсетевой экран A - Правила

Откройте Rules -> IP Rules.

![]()

Создайте новую папку IP Rules Folder под именем lan_to_fwB-IPSec

В новой папке, создайте новое правило IP Rule.

Во вкладке General (общие настройки):

General(Общие настройки):

Name: allow_Lan_to_fwB-IPSec

Action: Allow

Service: all_services

Source Interface: IPSec-Lan-Group

Source Network: all-nets

Destination Interface: IPSec-Lan-Group

Destination Network: all-nets

Нажмите Ok.

6. Межсетевой экран A - добавление вручную маршрута для мониторинга интерфейса

Откройте Routing -> Routing Tables.

Нажмите на main таблицу маршрутизации

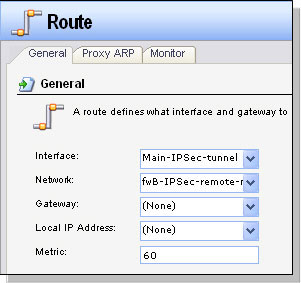

Добавьте новый маршрут Route для основного туннеля IPSec

Во вкладке General(Общие настройки):

General(Общие настройки):

Interface: Main-IPSec-tunnel Network: fwB-IPSec-remote-net Metric: 60

Во вкладке Monitor(Наблюдение):

Monitor(Наблюдение):

Убедитесь, что опции "Monitor This Route" и "Monitor Interface Link Status" включены.

Нажмите Ok. Создайте еще один маршрут Route для резервного IPSec туннеля

Во вкладке General (Общие настройки):

General(Общие настройки):

Interface: Backup-IPSec-tunnel

Network: fwB-IPSec-remote-net

Metric: 70

Во вкладке Monitor (Наблюдение):

Monitor(Наблюдение):

Убедитесь, что опции "Monitor This Route" и "Monitor Interface Link Status" включены.

Нажмите Ok.

Сохраните и активизируйте конфигурацию межсетевого экрана A.

7. Межсетевой экран B - Настройка адресов

Откройте Objects ->Address book -> InterfaceAddresses:

Внесите следующие изменения:

Измените значение lan_ip на 192.168.2.1

Изменить значение lannet на 192.168.2.0/24

Измените значение wan1_ip на 192.168.110.254

Измените значение wan1net на 192.168.110.0/24

Измените значение wan2_ip на 192.168.120.254

Измените значение wan2net на 192.168.120.0/24

Добавьте новую папку Address Folder под именем RemoteHosts.

В новой папке, добавьте следующие объекты IP Address

Name: fwA-IPSec-remote-net

IP Address: 192.168.1.0/24

Name: fwA-main-remote-gw

IP Address: 192.168.110.1

Name: fwA-backup-remote-gw

IP Address: 192.168.120.1

Нажмите OK.

8. Межсетевой экран B - Pre-shared keys

Откройте Objects -> Authentication Objects -> Pre-Shared keys

Добавьте следующие новые ключи Pre-Shared Key для обоих IPSec туннелей.

General(Общие настройки):

Name: fwA-main-psk

Name: fwA-backup-psk

Shared secret (разделенный секрет, пароль):

Выберите Passphrase и введите разделенные секреты в созданные выше объекты Pre-shared key

Нажмите Ok.

9. Межсетевой экран B - Основной IPsec интерфейс

Создайте основной IPSec туннель:

Откройте Interfaces -> IPsec.

Добавьте новый туннель IPsec Tunnel для основного канала WAN.

Во вкладке General (Общие настройки):

Name: Main-IPSec-tunnel

Local Network: lannet

Remote Network: fwA-IPSec-remote-net

Remote Endpoint: fwA-main-remote-gw

Encapsulation Mode: Tunnel

Algorithms (Алгоритмы):

IKE Algorithms: High

IKE Life Time: 28800

IPsec Algorithms: High

IPsec Life Time: 3600

IPsec Life Time: 0

Authentication (Аутентификация):

![]()

Выберите Pre-Shared Key и fwA-psk.

Keep-alive (Элемент поддержки установленного соединения):

Выберите Auto.

Advanced:

Убедитесь, что опция "Add route for remote network" не отмечена, т.к. на данном маршруте нет функции мониторинга.

Нажмите Ok.

10. Межсетевой экран B - Сочетание IPSec и Lan интерфейсов

Откройте Interfaces -> Interface Groups.

Добавьте новую группу InterfaceGroup :

Name: IPSec-Lan-Group

Выберите интерфейсы:

Backup-IPSec-tunnel

Main-IPSec-tunnel

Lan

Нажмите Ok.

11. Межсетевой экран B - Правила

Откройте Rules -> IP Rules.

![]()

Создайте новую папку IP Rules Folder под именем lan_to_fwA-IPSec

В новой папке создайте новое правило IP Rule.

Во вкладке General (Общие настройки):

General(Общие настройки):

Name: allow_Lan_to_fwA-IPSec

Action: Allow

Service: all_services

Source Interface: IPSec-Lan-Group Source Network: all-nets Destination Interface: IPSec-Lan-Group Destination Network: all-nets

Нажмите Ok.

12. Межсетевой экран B - добавление вручную маршрута для мониторинга интерфейса

Откройте Routing -> Routing Tables.

Нажмите на main таблицу маршрутизации

Добавьте новый маршрут Route для основного IPSec туннеля

Во вкладке General (Общие настройки):

General (Общие настройки):

Interface: Main-IPSec-tunnel

Network: fwA-IPSec-remote-net

Metric: 60

Во вкладке Monitor (наблюдение):

Monitor(наблюдение):

Убедитесь, что опции "Monitor This Route" и "Monitor Interface Link Status" отключены.

Нажмите Ok.

Создайте еще один маршрут Route для резервного IPSec туннеля

Во вкладке General (Общие настройки):

General(Общие настройки):

Interface: Backup-IPSec-tunnel

Network: fwA-IPSec-remote-net

Metric: 70

Во вкладке Monitor (Наблюдение)

Monitor(Наблюдение):

Убедитесь, что опции "Monitor This Route" и "Monitor Interface Link Status" отключены.

Нажмите Ok.

Сохраните и активизируйте конфигурацию межсетевого экрана B.