Ответ:

Рассмотрим пример на основе следующих данных:

Первый ISP:

Тип подключения: Статический IP

IP: 192.168.60.5

Маска: 255.255.255.248 (в битном виде для исходных данных 192.168.60.0/29)

Шлюз: 192.168.60.1

DNS: 192.168.100.1

Второй ISP:

Тип подключения: Статический IP

IP: 10.10.10.50

Маска: 255.255.255.252 (в битном виде для исходных данных 10.10.10.48/30)

Шлюз: 10.10.10.49

DNS: 10.1.10.1

Введем данные, предоставленные провайдерами.

Зайдите на web-интерфейс устройства, набрав в строке браузера ( IE6/7 Firefox, mozilla): http://192.168.1.1. Затем введем пароль и имя пользователя в появившемся окне, по умолчанию Username: admin, Password: admin.

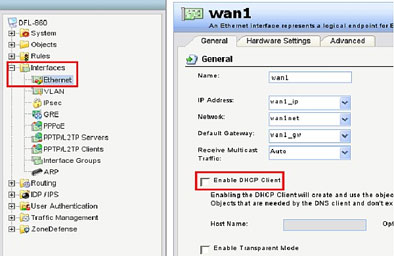

Выберите в левой панели Interfaces, затем Ethernet, далее wan1, снимите галочку с Enable DHCP Client и нажмите ОК.

- Установим данные провайдером на интерфейсы wan1 и wan2.

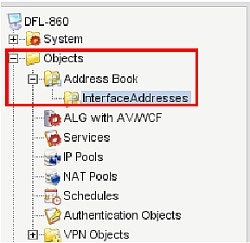

Выберите слева Objects > Address Book > InterfaceAddresses:

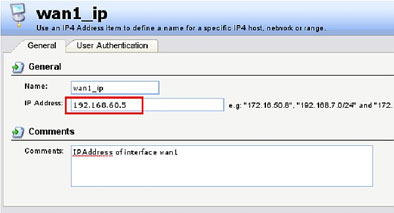

Измените следующий объект: нажмите на wan1_ip, в поле IP Address введите 192.168.60.5 и нажмите ОК.

Повторите действия с указанными объектами и выставите приведенные параметры:

wan1_gw: 192.168.60.1,

wan1net: 192.168.60.0/29,

wan1_dns1: 192.168.100.1,

wan2_ip: 10.10.10.50,

wan2net: 10.10.10.48/30.

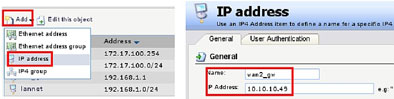

- Создайте объект wan2_gw, если он не был создан автоматически.

Нажмите на кнопку add, в меню выберите IP addresses, в поле Name укажите wan2_gw, а в поле IP addresses 10.10.10.49, затем нажмите ОК.

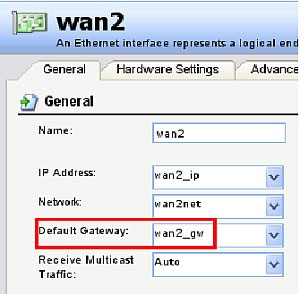

- Выставим шлюз для интерфейса wan2. Выберите в левой панели Interfaces, затем Ethernet, далее wan2, в поле Default Gateway: выберите wan2_gw и нажмите ОК.

Перед настройкой Failover конфигурации обратите внимание на особенности данной конфигурации, прежде всего, на разделение маршрутов в all-nents, у основного подключения метрика имеет высший приоритет в отличие от резервного подключения (чем меньше параметр метрики, тем главнее маршрут). Из-за этой особенности не работает функция перенаправления портов с резервного подключения, для разрешения данной проблемы следуйте инструкции ниже.

Исходим из того, что подключение к первому ISP основное, а ко второму ISP - резервное.

Для переключения с основного канала на резервный необходимо отслеживать статус подключения. Устройство умеет отслеживать следующие параметры: наличие физического подключения (link) и доступность шлюза (устройство запрашивает шлюз с помощью ARP). Если шлюз перестает быть доступным или пропадет физическое соединение, устройство просто отключит основной маршрут к all-nets (в данном случае это подключение wan1), но при этом остается маршрут к all-nets на резервном подключении, через который и пойдет уже весь трафик.

Для отслеживания статуса основного соединения, надо создать два «мониторящихся» маршрута, первый wan1 - wan1net, второй wan1 — all-nets — wan1_gw и удалить существующие маршруты этого интерфейса. В первом маршруте будем отслеживать только наличие физического соединения (link`a), во втором - наличие физического соединения и шлюза.

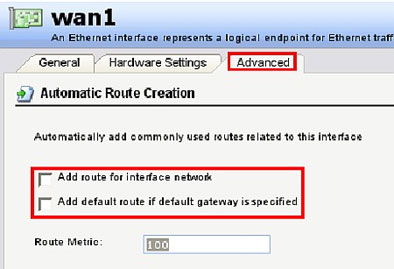

Выберите в левой панели Interfaces > Ethernet > wan1, зайдите на вкладку Advanced, снимите галочки с Add route for interface network и Add default route if default gateway is specified, нажмите OК.

Данное действие автоматически удаляет создающиеся маршруты на интерфейсе wan1.

Выберите в левой панели Routing > Routing Tables > main (read-only). Здесь можно увидеть два перечеркнутых маршрута, эти маршруты были созданы автоматически системой для интерфейса wan1 и будут удалены после активации настроек. Создадим два аналогичных маршрута как перечеркнутые, с другой метрикой (более приоритетной), и активируем на этих маршрутах функцию отслеживание статуса соединения.

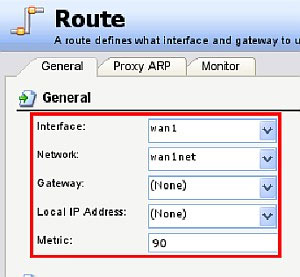

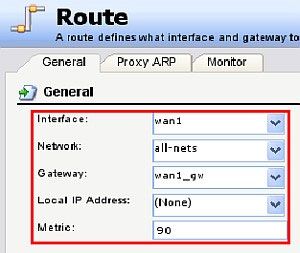

Нажмите кнопку add, из выпадающего меню выберите Route, в поле Interface: укажите wan1, в поле Network: wan1net, метрику выставите равную 90.

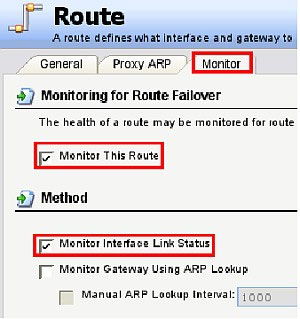

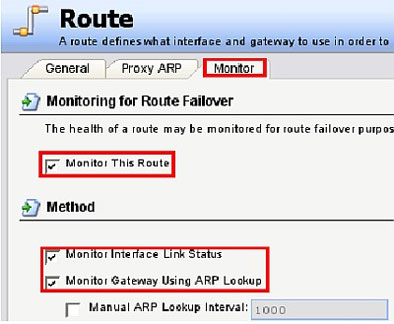

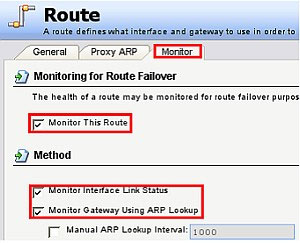

Перейдите на вкладку Monitor, установите галочки на Monitor This Route и Monitor Interface Link Status, затем нажмите ОК.

Созданный маршрут указывает DFL-устройству, что по интерфейсу wan1 у него находится сеть 192.168.60.0/29 (устройство будет обращаться к IP-адресам с 192.168.60.1 по 192.168.60.6, минуя шлюз), и что активирована функция отслеживания статуса физического соединения.

Нажмите add, из выпадающего меню выберите Route, выберите следующие значения:

Interface: wan1,

Network: all-nets,

Gateway: wan1_gw.

Перейдите на вкладку Monitor, установите галочки на Monitor This Route, Monitor Interface Link Status и Monitor Gateway Using ARP Lookup, затем нажмите ОК.

Созданный маршрут указывает устройству, что следует через wan1_gw маршрутизировать весь разрешенный трафик, который предназначен для сетей, не обозначенных на интерфейсах DFL, и что активирована функция отслеживания статуса физического соединения.

Конфигурация failover готова, но не может использоваться полноценно, поскольку нет разрешающих правил для резервного соединения, то есть при срабатывании failover устройство просто не выпустит трафик через второго ISP. Изменим конфигурацию устройства для того, чтобы позволить трафику проходить как через первое, так и через второе подключение.

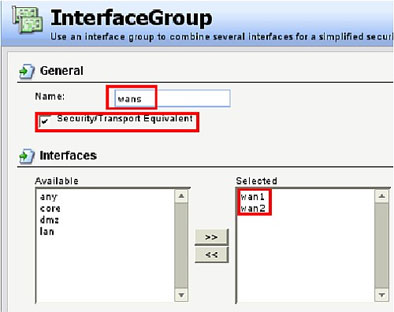

Выберите в левой панели Interfaces > Interface Groups. Нажмите кнопку Add, выберите InterfaceGroup, в поле Name укажите wans, теперь добавьте в группу интерфейсы wan1 и wan2 путем выделения и нажатия кнопки >>, установите галочку на Security/Transport Equivalent и нажмите ОК.

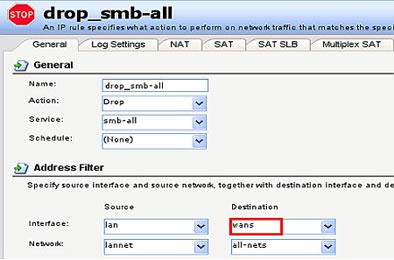

Выберите в левой панели Rules > IP Rules > lan_to_wan1, в этой папке находятся правила управления доступом из сети lan в сеть wan1, измените правила таким образом, чтоб трафик мог так же выходить и через wan2. Измените в каждом из четырех правил интерфейс назначения с wan1 на созданную группу интерфейсов wans.

После всех изменений правила должны принять такой вид:

![]()

Произведенных настроек достаточно для простой failover конфигурации, затем можно сохранить и активировать настройки.

Использования PBR для перенаправления трафика через другого ISP.

Настроим устройство так, чтоб оно направляло весь ftp-трафик через второго провайдера, а в случае его недоступности через первого.

Перед настройкой данной конфигурации обратите внимание на следующие особенности: все перенаправления трафика осуществляются при помощи Routing Rules (PBR), который направляет указанный трафик на альтернативную таблицу маршрутизации, где в отличие от основной таблицы маршрутизации основным подключением служит второй провайдер, а резервным – первый.

Создайте альтернативную таблицу маршрутизации и маршруты для этой таблицы.

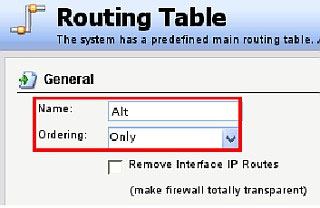

Выберите в левой панели Routing > Routing Tables, нажмите на кнопку Add, выберите Routing Table, в поле Name укажите Alt, в поле Ordering выберите Only и нажмите кнопку OК.

Теперь создадим основной и резервный маршрут.

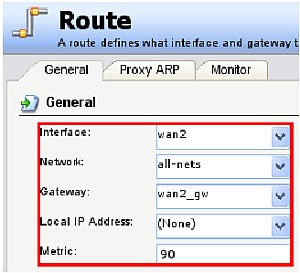

Нажмите кнопку Add, выберите из списка Route, укажите следующие значения

Interface: wan2,

Network: all-nets,

Gateway: wan2_gw,

Metric: 90.

Зайдите на вкладку Monitor, установите галочки на Monitor This Route, Monitor Interface Link Status и Monitor Gateway Using ARP Lookup, затем нажмите OK.

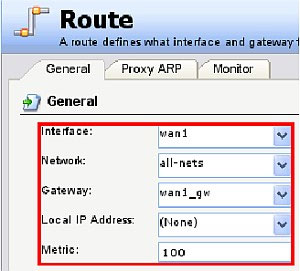

Нажмите Add, из выпадающего меню выберите Route, укажите следующие значения

Interface: wan1,

Network: all-nets,

Gateway: wan1_gw,

Metric: 100.

Альтернативная таблица маршрутизации готова, теперь надо при помощи PBR завернуть ftp-трафик в эту таблицу.

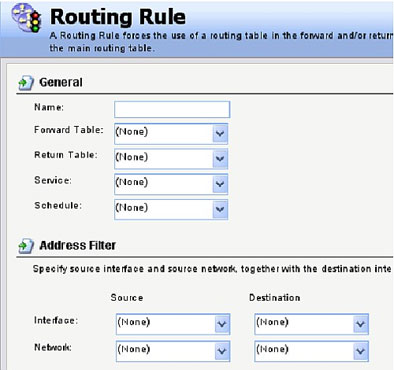

Рассмотрим подробнее правила маршрутизации (Routing Rules).

В данном правиле фильтры Address Filter и Service указывают на принцип работы правила, фильтры Forward Table и Return Table отвечают за перенаправление трафика. Forward Table указывает на таблицу для отправки трафика (исходящий трафик), а Return Table – на маршрутизации для входящего трафика (входящий трафик).

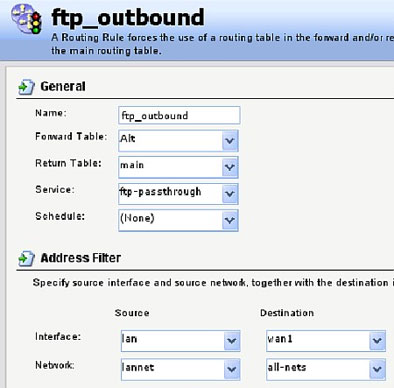

Теперь создайте правило, которое перенаправит ftp-трафик через второго провайдера (через альтернативную таблицу маршрутизации).

Нажмите кнопку Add, выберите Routing Rule, В поле Forward Table укажите Alt, в поле Return Table укажите main, фильтры интерфейсов заполните следующим образом:

Source Interface: lan,

Source Network: lannet,

Destination Interface: wan1,

Destination Network: all-nets,

и нажмите ОК.

Данное правило указывает устройству, что ftp-трафик (service), идущий из внутренний сети lan во внешнюю сеть через первого провайдера (wan1), будет направлен в альтернативную таблицу маршрутизации, где в качестве основного соединения стоит wan2 (второй провайдер). В результате весь ftp-трафик перенаправляется через второго провайдера. В случае отказа второго провайдера, будет задействован уже второй маршрут в альтернативной таблице, и ftp-трафик пойдет через первого провайдера.

При необходимости можно маршрутизировать трафик только от некоторых внутренних пользователей, для этого надо изменить Source Network lannet на диапазон IP-адресов внутренних пользователей, или, например, маршрутизировать ftp-трафик через второго провайдера, когда трафик идет только на определенный сервер, здесь вместо all-nets, надо указать IP-адрес ftp-сервера.

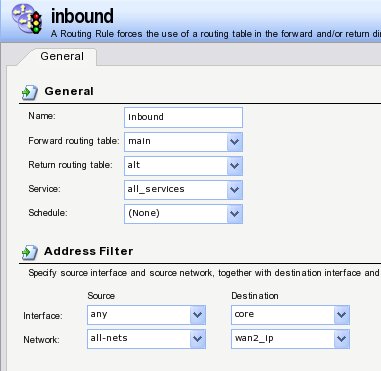

При помощи PBR можно заставить работать функцию проброса портов, если он используется на резервном канале. Для этого надо создать правило, которое укажет устройству, что на весь входящий трафик к резервному интерфейсу, необходимо использовать альтернативную таблицу маршрутизации. Ниже приведет пример данного правила:

Сохраните и активируйте настройки.