Ответ:

Содержание:

- Введение

- Конфигурирование

- Проверка работы

- Поиск ошибок

Введение

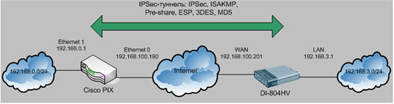

Этот пример демонстрирует настройку IPSec тоннелей между маршрутизаторами Cisco и DI-804HV.

Используемые технологии:

- Протоколы ESP

- Алгоритмы шифрования des и 3des

- Аутентификация с использованием pre-shared key

- Конфигурирование политики isakmp и crypto map

Конфигурирование

Примечание: тестирование данной схемы проводилось в условиях лаборатории. В начале работы все устройства имели конфигурацию по умолчанию. Если у Вас работающая сеть, убедитесь, что Вы представляете всю потенциальную угрозу ее работоспособности от выполнения каждой команды

В этом разделе содержится информация о том, как настроить и использовать технологии, указанные выше. Более детальную информацию обо всех параметрах настройки IPSec на маршрутизаторе DI-804HV можно получить в руководстве пользователя.

Диаграмма тестовой сети:

Файлы конфигураций:

Cisco

version 12.3

hostname cisco-1750

!--Задаем политику Internet Key Exchange (IKE) и preshared key

!--для соседа по тоннелю

!-Политика IKE для тоннеля

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

!-Ключи для соседа

crypto isakmp key 123456 address 192.168.100.201

!

!!---Задаем параметры IPSec

!!---Они включают в себя соседей по тоннелю, типы протоколов,

!!---криптографические алгоритмы и описание трафика

crypto ipsec transform-set SAMPLE_SET esp-3des

crypto map DI-804HV 10 ipsec-isakmp

description Description of the crypto map statement policy

set peer 192.168.100.201

set security-association lifetime seconds 28800

set transform-set SAMPLE_SET

set pfs group2

match address 101

!

!

interface FastEthernet0/0

ip address 192.168.0.190 255.255.255.0

speed auto

full-duplex

!

interface Ethernet1/0

ip address 192.168.100.190 255.255.255.0

speed auto

full-duplex

!---Прилагаем crypto map на исходящий интерфейс тоннеля

crypto map DI-804HV

!-Определяем трафик, который будет направляться в тоннель

access-list 101 permit ip 192.168.0.0 0.0.0.255 192.168.3.0 0.0.0.255

access-list 101 deny ip any any

line con 0

line aux 0

line vty 0 4

!

end

DI-804HV

Т.к. конфигурационный файл данного маршрутизатора имеет двоичный вид, то настройку ipsec мы наглядно продемонстрируем скриншотами:

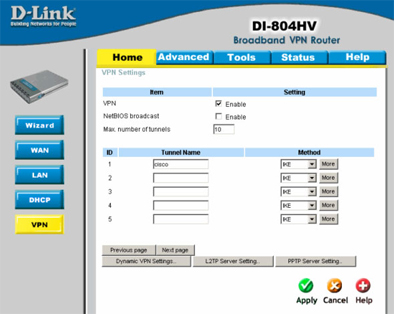

1. Переходим по адресу Home->VPN

Страница VPN Settings

Здесь нужно включить Enable the VPN, затем ввести нужное вам количество тоннелей VPN в поле Max. number of tunnels

В поле Tunnel Name задать имя тоннеля (ID номер 1), в поле Method выбрать IKE, затем нажать кнопку More

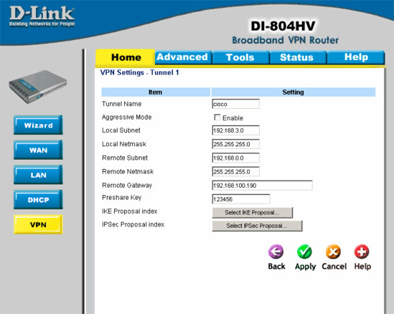

2. Страница VPN Settings - Tunnel 1

В поле Local Subnet и Local Netmask задать соответствующие параметры для LAN в которой находится DI-804HV

В поле Remote Subnet и Remote Netmask задать соответствующие параметры для удаленной подсети, находящейся за маршрутизатором Cisco.

В поле Remote Gateway ввести IP-адрес внешнего интерфейса Cisco , и в поле Preshared Key ввести ключ

Нажать на кнопку Apply

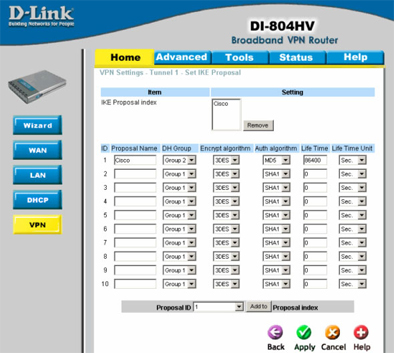

3. Нажать на кнопку Select IKE Proposal

Страница VPN Settings - Tunnel 1 - Set IKE Proposal

Ввести имя для ID номер 1 и выбрать Group 2 из выпадающего меню DH Group.

Выбрать алгоритм шифрации 3DES в поле Encryption Algorithm и алгоритм аутентификации MD5 в поле Authentication Algorithm

Ввести значение Lifetime равным, например, 86400 и выбрать Sec

Выбрать 1 из выпадающего меню Proposal ID и нажать Add To - это добавит то что мы сконфигурировали к IKE Proposal Index. Нажать Apply а затем Back. Нажать Select IPSec Proposal.

Примечание: Здесь выбор настроек определяется пользователем исходя из требований производительности или надежности. Приведенные ниже настройки даны в качестве примера. Вы также можете использовать другие комбинации - необходимое требование при этом одно: настройки должны быть идентичны на обоих устройствах, организующих IPSec тоннель!

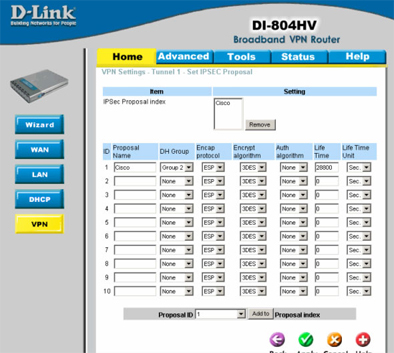

4. Страница VPN Settings - Tunnel 1 - Set IPSEC Proposal

Ввести имя для предложенного ID номер 1 и выбрать Group 2 из выпадающего меню DH Group

Выбрать ESP в Encapsulation Protocol

Выбрать 3DES в Encryption Algorithm и None в Authentication Algorithm

Ввести значение Lifetime равным 28800 и выбрать Sec.

Выбрать 1 из выпадающего меню Proposal ID и нажать Add To, это добавит то что мы сконфигурировали к IPSec Proposal Index.

Нажать Apply

Примечание: Здесь выбор настроек определяется пользователем исходя из требований производительности или надежности. Приведенные ниже настройки даны в качестве примера. Вы также можете использовать другие комбинации - необходимое требование при этом одно: настройки должны быть идентичны на обоих устройствах, организующих IPSec тоннель!

Все, на этом конфигурирование устройств закончено

Проверка

Этот раздел содержит информацию о том, как проверить, корректно ли работает Ваша сеть.

В качестве проверки можно использовать icmp запрос, посылаемый сквозь тоннель с конечного компьютера из одной подсети на конечный компьютер в другой подсети.

На маршрутизаторе DI-804HV в логе появляются подобные записи:

02.07.2003 0:00:18 Send IKE M1(INIT) : 192.168.100.201 --> 192.168.100.190

02.07.2003 0:00:19 Receive IKE M2(RESP) : 192.168.100.190 --> 192.168.100.201

02.07.2003 0:00:19 Try to match with ENC:3DES AUTH:PSK HASH:MD5 Group:Group2

02.07.2003 0:00:20 Send IKE M3(KEYINIT) : 192.168.100.201 --> 192.168.100.190

02.07.2003 0:00:21 Receive IKE M4(KEYRESP) : 192.168.100.190 --> 192.168.100.201

02.07.2003 0:00:21 Send IKE M5(IDINIT) : 192.168.100.201 --> 192.168.100.190

02.07.2003 0:00:23 Receive IKE M6(IDRESP) : 192.168.100.201 --> 192.168.100.190

02.07.2003 0:00:23 IKE Phase1 (ISAKMP SA) established : 192.168.100.190 <-> 192.168.100.201

02.07.2003 0:00:23 Send IKE Q1(QINIT) : 192.168.3.0 --> 192.168.0.0

02.07.2003 0:00:28 Receive IKE Q2(QRESP) : [192.168.0.0|192.168.100.190]-->[192.168.100.201|192.168.3.0]

02.07.2003 0:00:28 Try to match with MODE:Tunnel PROTOCAL:ESP-3DES AUTH:None HASH:Others PFS(Group):Group2

02.07.2003 0:00:28 Send IKE Q3(QHASH) : 192.168.3.0 --> 192.168.0.0

02.07.2003 0:00:28 IKE Phase2 (IPSEC SA) established : [192.168.0.0|192.168.100.190]<->[192.168.100.201|192.168.3.0]

02.07.2003 0:00:28 inbound SPI = 0x2000010, outbound SPI = 0x15bf3d88

Для проверки работоспособности используются следующие команды:

На маршрутизаторе Cisco:

- sh crypto isakmp sa - показывает все IKE SA

- sh crypto ipsec sa - все IPSec SA

Поиск ошибок

Для поиска ошибок используются следующие команды роутера Cisco:

- sh crypto ipsec transform-set - показывает все возможные transform-set (они должны совпадать на обеих сторонах тоннеля)

- sh crypto map - показывает все crypto map

Для более детального изучения причин некорректной работы могут использоваться команды debug роутера Cisco:

- debug crypto ipsec

- debug crypto isakmp

- debug crypto engine

Для поиска ошибок со стороны DI-804HV используется System Log