Ответ:

Функция IP Filter позволяет фильтровать проходящий через маршрутизатор трафик по IP-адресам и портам. Рассмотрим некоторые примеры.

Пример 1.

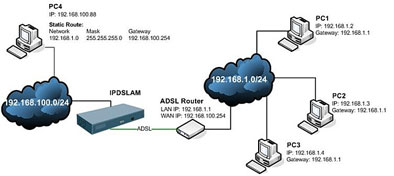

Задача. В локальной сети (см. рис.1) три компьютера, необходимо запретить доступ в Интернет одному из них (PC1).

Рис. 1. Использование Outbound Filter. Схема сети.

Решение.

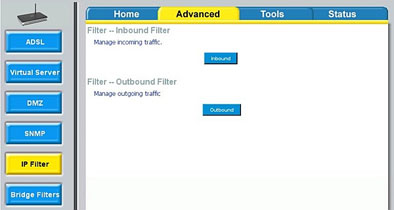

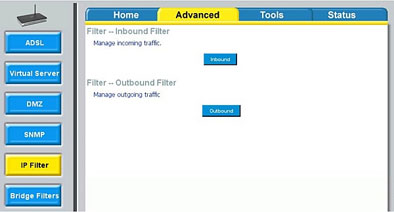

1. Заходим в раздел Advanced > IP Filters и нажимаем на кнопку Outbound.

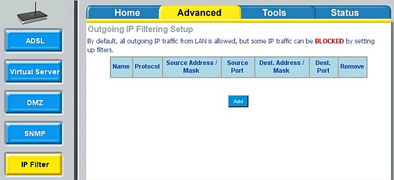

2. Нажимаем на кнопку Add, чтобы создать новое правило.

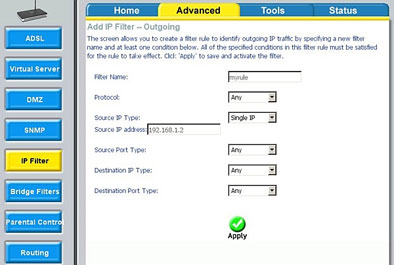

3. Заполняем поля.

Filter Name — здесь необходимо задать произвольное название правила.

Protocol — здесь необходимо выбрать протокол, который будет блокироваться (TCP, UDP, TCP и UDP, ICMP или все).

Source IP Type — тип адреса источника. Здесь следует выбрать: блокировать трафик с одного указанного IP-адреса (Single IP), диапазона IP-адресов (IP Range) или подсети (Network IP). Также возможно блокирование с любого IP (Any).

Source Port Type — порт источника. Здесь следует выбрать: блокировать трафик с одного указанного порта (Single Port) или из заданного диапазона портов (Port Range).

Destination IP Type — тип адреса назначения. Здесь следует выбрать: блокировать трафик, следующий на указанный IP-адрес (Single IP), диапазон IP-адресов (IP Range), в подсеть (Network IP) или на любой IP (Any).

Destination Port Type — порт назначения. Здесь следует выбрать: блокировать трафик на один указанный порт (Single Port) или на порт из заданного диапазона (Port Range).

Для данного примера необходимо запретить доступ только для PC1, поэтому правило будет таким:

Filter Name: myrule

Protocol: Any

Source IP Type: Single IP

Source IP address: 192.168.1.2

Source Port Type: Any

Destination IP Type: Any

Destination Port Type: Any

После того как все поля будут заполнены, нажимаем кнопку Apply.

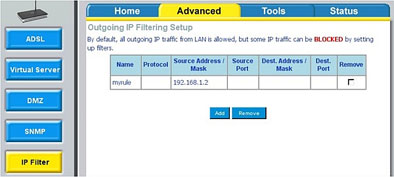

4. Правило создано, теперь остается сохранить настройки и перезагрузить маршрутизатор. Tools > System > Save/Reboot.

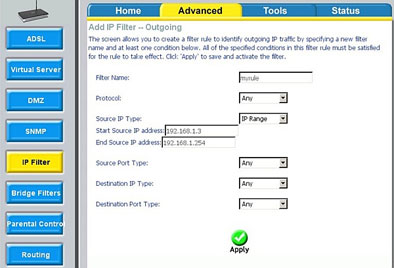

Пример 2.

Задача. В локальной сети (см. рис.1) три компьютера, необходимо запретить доступ в Интернет всем компьютерам, кроме одного (PC1).

Решение. Заходим в раздел Advanced > IP Filters и нажимаем на кнопку Outbound. Здесь создаем правило:

Filter Name: myrule

Protocol: Any

Source IP Type: IP Range

Start Source IP address: 192.168.1.3

End Source IP address: 192.168.1.254

Source Port Type: Any

Destination IP Type: Any

Destination Port Type: Any

Поскольку, IP адрес компьютера PC1 не входит в диапазон адресов 192.168.1.3 — 192.168.1.254, Интернет для него будет разрешен.

Пример 3.

Задача. В локальной сети (см. рис.2) три компьютера. В Интернете находится сервер с IP-адресом 84.25.40.25. Необходимо всем компьютерам запретить к нему доступ.

Рис. 2. Использование Outbound Filter. Схема сети.

Решение. Заходим в раздел Advanced > IP Filters и нажимаем на кнопку Outbound. Здесь создаем правило:

Filter Name: myrule

Protocol: Any

Source IP Type: Any

Source Port Type: Any

Destination IP Type: Single IP

Destination IP address: 84.25.40.25

Destination Port Type: Any

Пример 4.

Задача. В локальной сети (см. рис.2) три компьютера. В Интернете находится сервер с IP-адресом 84.25.40.25. Необходимо заблокировать Интернет на всех компьютерах, но при этом разрешить доступ только на этот сервер.

Решение. Для этого создадим два запрещающих диапазона IP-адресов, из которых исключим адрес сервера. Заходим в раздел Advanced > IP Filters и нажимаем на кнопку Outbound. Здесь создаем два правила:

Filter Name: myrule1

Protocol: Any

Source IP Type: Any

Source Port Type: Any

Destination IP Type: IP Range

Destination Port Type: Any

Start Destination IP address: 1.0.0.1

End Destination IP address: 84.25.40.24

Filter Name: myrule2

Protocol: Any

Source IP Type: Any

Source Port Type: Any

Destination IP Type: IP Range

Destination Port Type: Any Start Destination IP address: 84.25.40.26 End Destination IP address: 223.255.255.255

Пример 5.

Задача. В локальной сети (см. рис.2) три компьютера. Необходимо всем компьютерам запретить получение почты через POP3 протокол.

Решение. Для этого запретим соединения на 110 порт. Заходим в раздел Advanced > IP Filters и нажимаем на кнопку Outbound. Здесь создаем правило:

Filter Name: myrule

Protocol: Any

Source IP Type: Any

Source Port Type: Any

Destination IP Type: Any

Destination Port Type: Single Port

Destination Port: 110

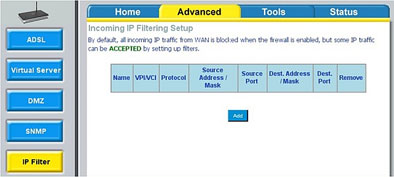

Пример 6. Использование Inbound Filter.

Задача. Схема сети представлена на рис.3. Необходимо для компьютера PC4 разрешить доступ к компьютеру PC2. На PC4 для этого заведомо прописан статический маршрут в подсеть 192.168.1.0/24 через шлюз 192.168.100.254.

Рис.3. Использование Inbound Filter. Схема сети.

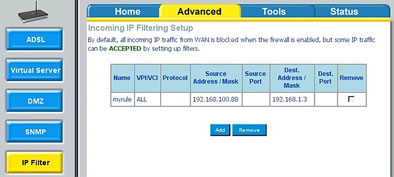

Решение. По умолчанию все соединения со строны WAN блокируются. С помощью правил Inbound Filter можно разрешать проходящий через роутер трафик в LAN со стороны WAN по IP-адресам и портам.

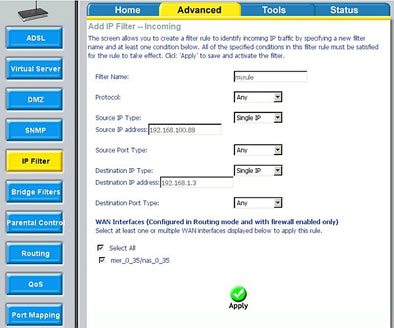

1. Заходим в раздел Advanced > IP Filters и нажимаем на кнопку Inbound.

2. Нажимаем кнопку Add чтобы создать новое правило.

3. Создадим правило.

Filter Name: myrule

Protocol: Any

Source IP Type: Single IP

Source IP address: 192.168.100.88

Source Port Type: Any

Destination IP Type: Single IP

Destination IP address: 192.168.1.3

Destination Port Type: Any

Ниже следует выбрать WAN-интерфейс, для которого будет выполняться правило. Установленная галочка Select All указывает на то, что правило будет выполняться на всех созданных WAN-интерфейсах. Далее нажимаем кнопку Apply.

4. Готово. Теперь остается сохранить настройки и перезагрузить маршрутизатор. Tools > System > Save/Reboot.

Для проверки работоспособности правила отправим ping с компьютера PC4 на компьютер PC2.

ministre@musicals:~$ ping 192.168.1.3

PING 192.168.1.3 (192.168.1.3) 56(84) bytes of data.

64 bytes from 192.168.1.3: icmp_seq=1 ttl=64 time=0.229 ms

64 bytes from 192.168.1.3: icmp_seq=2 ttl=64 time=0.226 ms

64 bytes from 192.168.1.3: icmp_seq=3 ttl=64 time=0.224 ms

64 bytes from 192.168.1.3: icmp_seq=4 ttl=64 time=0.223 ms

--- 192.168.1.3 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 2999ms

rtt min/avg/max/mdev = 0.223/0.225/0.229/0.015 ms

ministre@musicals:~$

Примечание. В рамках данных примеров рассматривалось устройство с программным обеспечением 3-06-04-3H00.