Ответ:

Пример конфигурации для D-Link NetDefend межсетевых экранов серии DFL-210/800/1600/2500

Последнее обновление: 2008-04-03

Обзор

В данном документе запись Objects->Addressbook означает, что в корневом каталоге с левой стороны экрана сначала необходимо нажать Objects (откроется окно) и затем Address Book.

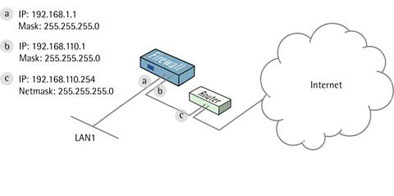

В данном документе большинство примеров рассмотрено на DFL-800. Аналогичные настройки могут быть легко применены для всех других моделей этой серии. Единственное различие касается имен интерфейсов. Поскольку DFL-1600 и DFL-2500 имеют более одного lan-интерфейса, то для них lan-интерфейсы называются lan1, lan2 и lan3, а не просто lan.

Иллюстрации в этом документе относятся к версии 2.11.02 прошивки. Если вы используете более раннюю версию прошивки, рисунки могут отличаться от того, что Вы видите на экране браузера.

Требование аутентификации пользователя для доступа по web

Эта инструкция показывает, как настроить межсетевой экран для аутентификации пользователя с целью доступа в Интернет. Пользователь будет автоматически перенаправляться на страницу входа в систему (регистрации), если он еще не прошел аутентификацию. В конце данной инструкции представлены также пояснения относительно альтернативных настроек – как настроить межсетевой экран для аутентификации без автоматического перенаправления.

1. Адреса

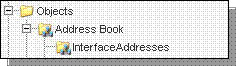

Зайдите Objects -> Address book -> InterfaceAddresses:

Отредактируйте:

Значение lan_ip на 192.168.1.1

Значение lannet на 192.168.1.0/24

Значение wan1_ip на 192.168.110.1

Значение wan1net на 192.168.110.0/24

Добавьте новый объект IP address:

Name: gw-world

IP Address: 192.168.110.254

Нажмите OK.

Добавьте новый объект IP address.

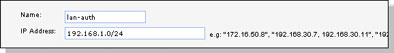

Во вкладке General:

General:

Name: lan-auth

IP Address: 192.168.1.0/24

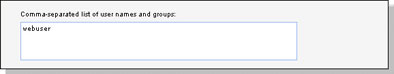

Во вкладке User Authentication:

General:

Введите webuser в текстовое окно.

Нажмите Ok.

2. Интерфейсы

Зайдите Interfaces -> Ethernet.

Отредактируйте wan1 интерфейс.

Во вкладке General:

General:

Name: wan1

IP Address: wan1_ip

Network: wan1net

Default Gateway: gw-world

Нажмите Ok.

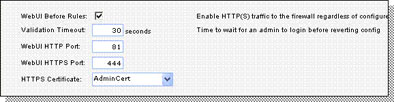

3. Удаленное управление

Порт, применяемый для web-интерфейса пользователя, необходимо поменять, так как web-аутентификация пользователя будет использовать порт 80.

Зайдите System -> Remote Management.

Нажмите Modify advanced settings.

General:

WebUI HTTP Port: 81

WebUI HTTPS Port: 444

Нажмите Ok.

4. База данных пользователей

Зайдите User Authentication -> Local User Databases.

Добавьте новую базу данных Local User Database с именем WebUsers.

В новой папке добавьте нового пользователя User.

General:

Username: userA

Введите пароль в поле Password и подтвердите его.

Group: webuser

Нажмите Ok.

5. Правила

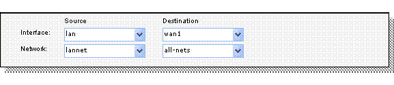

Зайдите Rules -> IP Rules -> lan_to_wan1.

Добавьте новое правило IP Rule.

Во вкладке General:

General:

Name: allow_dns

Action: NAT

Service: dns-all

Schedule: (None)

Address Filter:

Source Interface: lan

Source Network: lannet

Destination Interface: wan1

Destination Network: all-nets

Нажмите Ok.

После добавления правила будет разрешен доступ от lan к DNS серверам.

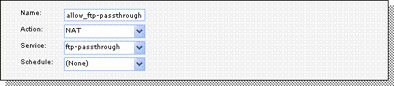

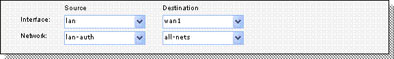

Отредактируйте allow_ftp-passthrough IP Rule.

Во вкладке General:

General:

Name: allow_passthrough

Action: NAT

Service: ftp-passthrough

Schedule: (None)

Address Filter:

Source Interface: lan

Source Network: lan-auth

Destination Interface: wan1

Destination Network: all-nets

Нажмите Ok.

Измененное правило ftp-passthrough позволит только аутентифицированным пользователям выйти в Интернет при помощи FTP.

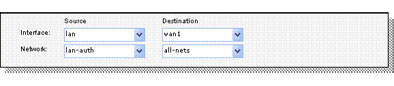

Отредактируйте правило allow_standard IP Rule.

Во вкладке General:

General:

Name: allow_standard

Action: NAT

Service: all_tcpudp

Schedule: (None)

Address Filter:

Source Interface: lan

Source Network: lan-auth

Destination Interface: wan1

Destination Network: all-nets

Измененное правило allow_standard будет разрешать только аутентифицированным пользователям выйти в Интернет.

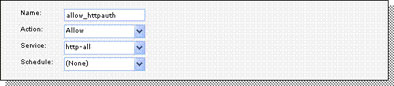

Добавьте новое IP Rule.

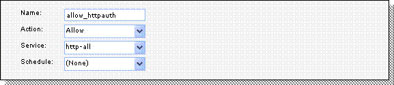

Во вкладке General:

General:

Name: allow_httpauth

Action: Allow

Service: http-all

Schedule: (None)

Address Filter:

Source Interface: lan

Source Network: lannet

Destination Interface: core

Destination Network: lan_ip

Нажмите Ok.

Это правило позволит пользователям выйти непосредственно на страницу аутентификации, например, путем ввода IP-адреса lan в окне браузера. (http://192.168.1.1).

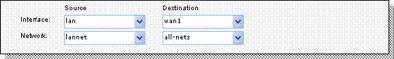

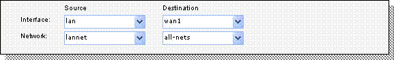

Добавьте новое правило IP Rule.

Во вкладке General:

General:

Name: allow_httpauth

Action: SAT

Service: http-all

Schedule: (None)

Address Filter:

Source Interface: lan

Source Network: lannet

Destination Interface: wan1

Destination Network: all-nets

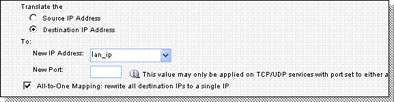

Во вкладке SAT:

General:

Выберите Destination IP Address

Выберите в поле To New IP Address: lan_ip

Подключите All-to-One Mapping.

Нажмите Ok.

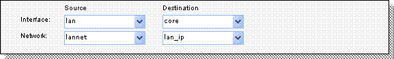

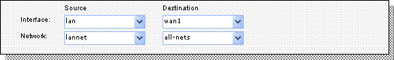

Добавьте новое правило IP Rule.

Во вкладке General:

General:

Name: allow_httpauth

Action: Allow

Service: http-all

Schedule: (None)

Address Filter:

Source Interface: lan

Source Network: lannet

Destination Interface: wan1

Destination Network: all-nets

Нажмите Ok.

Последние правила будут перенаправлять всех неаутентифицированных HTTP пользователей на страницу регистрации.

Добавьте новое правило IP Rule.

Во вкладке General:

General:

Name: reject_all

Action: Reject

Service: all_services

Schedule: (None)

Address Filter:

Source Interface: lan

Source Network: lannet

Destination Interface: wan1

Destination Network: all-nets

Нажмите Ok.

Последнее правило будет отклонять весь трафик от неаутентифицированных пользователей.

Измените порядок следования правил таким образом, чтобы вновь созданное правило allow_dns располагалось перед ftp правилом. Порядок следования правил очень важен. Если правила расположены в неправильном порядке, система не будет работать, как ожидается.

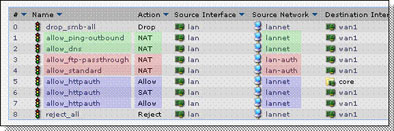

Теперь Ваш список будет выглядеть примерно так (если перед началом работы устройство имело заводские установки по умолчанию):

Сначала идут два правила, выделенные зеленым цветом. Эти два правила позволят прохождение пингов и DNS для всех пользователей. Затем идут два правила, отмеченных красным цветом, которые позволят только аутентифицированным пользователям воспользоваться FTP-сервисом (с помощью FTP ALG) и всем другим UDP и на основе TCP службам. Наконец далее идут три правила, отмеченных голубым цветом. Первое из них позволит пользователям выйти напрямую к аутентификации межсетевого экрана. Два других будут перенаправлять неаутентифицированных HTTP пользователей на межсетевой экран для аутентификации.

6. Аутентификация пользователя

Зайдите User Authentication -> User Authentication Rules.

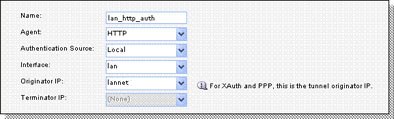

Добавьте новое правило User Authentication Rule.

Во вкладке General:

General:

Name: lan_http_auth

Agent: HTTP

Authentication Source: Local

Interface: lan

Originator IP: lannet

Во вкладке Authentication Options:

General:

![]()

Local User DB: WebUsers

Во вкладке HTTP(S) Agent Options:

General:

![]()

Login Type: HTMLForm

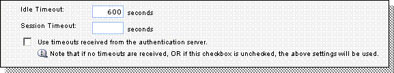

Во вкладке Restrictions:

Timeouts:

Idle Timeout: 600 seconds

Нажмите Ok.

Пользователи, которые бездействуют 10 минут (600 секунд) будут автоматически выведены из системы.

Сохраните и активизируйте конфигурацию.

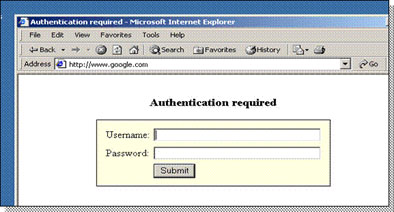

Когда пользователь из локальной сети lan пытается получить доступ в Интернет через его/ее браузер, он/она будет перенаправлен(-а) на страницу регистрации и должен будет зарегистрироваться.

Преимущества:

Больше пользователей может быть добавлено в WebUsers базу данных. Только убедитесь, что новые пользователи также принадлежат к группе webuser (текстовое окно группы в шаге 4).

Примечание!

Порт управления web-интерфейса межсетевого экрана изменился. Теперь, когда Вы захотите соединиться с межсетевым экраном, Вы должны определить порт 81. Если раньше адрес был http://192.168.1.1, то теперь Вам необходимо использовать http://192.168.1.1:81. Если используется https, адрес будет иметь вид https://192.168.1.1:444.

Примечание !

Некоторые браузеры могут помещать в кэш web-страницы. Поскольку мы перенаправляем пользователя при первой попытке доступа к web-сайту в Интернет, браузер может сохранить в кеш страницу регистрации для этого URL. Например, если пользователь вводит www.google.com, авторизуется и пытается снова выйти на www.google.com браузер может отобразить снова страничку регистрации. Перезагрузка/обновление страницы браузера решит эту проблему.

Примечание!

Если в сети установлен прокси, необходимо выполнить несколько дополнительных изменений. Если прокси использует порт 8080, добавьте этот порт в http-all service (Objects -> Services). Порты назначения будут 80,443,8080.

Альтернативные настройки:

В этом примере мы автоматически перенаправляли пользователя на страницу регистрации, если он еще не аутентифицирован. Более просто будет удалить два последних правила allow_httpauth (SAT и Allow, оставив первое правило Allow).

Тогда пользователю будет необходимо соединиться вручную с межсетевым экраном (http://192.168.1.1), чтобы пройти аутентификацию.

Также возможно изменить настройки таким образом, чтобы запрашивать аутентификацию только для определенных служб (например, HTTP). Все остальные службы будут доступны для всех пользователей.